Technologie Amazon

Technologie pour prendre des décisions basées sur les données

PDF fabriqué à la main de 50 pages

Obtenez l'accès aux meilleures pratiques, à l'exemple réel et à la salle de conseil exploitable emballée dans un PDF perspicace.

3 Exemple réel des dirigeants UX

Obtenez des conseils et des recommandations experts sur lesquels vous pouvez commencer à travailler immédiatement pour répondre aux besoins de votre organisation.

PDF fabriqué à la main de 50 pages

Obtenez l'accès aux meilleures pratiques, à l'exemple réel et à la salle de conseil exploitable emballée dans un PDF perspicace.

3 Exemple réel des dirigeants UX

Obtenez des conseils et des recommandations experts sur lesquels vous pouvez commencer à travailler immédiatement pour répondre aux besoins de votre organisation.

Insistance de plus de 30 contributeurs

Procurez-vous des conseils et des idées auprès de plus de 30 leaders UX pour guider votre processus et réussir à évoluer la recherche.

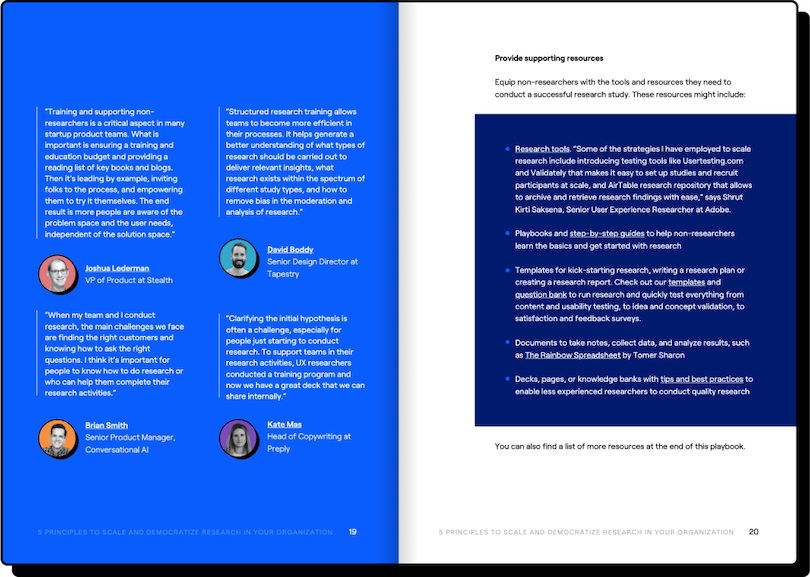

PDF fabriqué à la main de 50 pages

Obtenez l'accès aux meilleures pratiques, à l'exemple réel et à la salle de conseil exploitable emballée dans un PDF perspicace.

3 Exemple réel des dirigeants UX

Obtenez des conseils et des recommandations experts sur lesquels vous pouvez commencer à travailler immédiatement pour répondre aux besoins de votre organisation.

Insistance de plus de 30 contributeurs

Procurez-vous des conseils et des idées auprès de plus de 30 leaders UX pour guider votre processus et réussir à évoluer la recherche.

Accéder à vos données structurées

et 100% transparentes

Notre technologie est robuste et sûre

- Transmissions cryptées

Système pour maintenir la sécurité des données et les informations numériques.

- Sécurité des utilisateurs

Mots de passe individuels pour chaque personne de l'entreprise qui utilise l'informatique et le contrôle des collaborateurs dans des projets.

- Données sûres

Notre fournisseur de centres de données maintient des certifications reconnues dans l'industrie, notamment FedRamp, ISO, SOC 2 et plus.

- Analyse des infrastructures

Systèmes certifiés pour protéger les actifs critiques contre les cyber-menaces.

- Code robuste

- Audit de troisième partie

Notre technologie a été vérifiée par des vérificateurs externes.

Notre technologie a été vérifiée:

Intrus

Les vulnérabilités et les faiblesses de la cybersécurité dans une infrastructure numérique pour éviter les fuites de données.

Je risque la plate-forme

Audit, analyse, évaluation et contrôle des risques pour éviter les vulnérabilités de notre technologie

Sonarqube

Analyse et revue de la cohérence et efficace du code et de l'intégration avec les plates-formes DevOps et le flux de travail CI / CD.